Миші і клавіатури з радіоінтерфейсом і USB-трансівером стоять трохи дорожче звичайних дротових моделей і користуються популярністю. Але такі пристрої не захищені від злому: зібрати набір для проведення атаки можна всього за 300 рублів, а вестися вона може з відстані до 1 км.

Тестування на безпеку піддали пристрої Logitech, A4Tech і Microsoft. В ході тестів вдалося перехопити дані, що передаються клавіатурами і мишами, дешифрувати трафік і здійснити ряд інших атак. Виявлені уразливості можуть привести до витоку паролів, платіжних реквізитів, персональних даних та іншої важливої інформації.

«Стандартні» проблеми

В даний час відсутня стандарт, що регулює безпеку бездротових пристроїв введення, що функціонують на частоті 2,4 ГГц (не плутати з Wi-Fi), а тому питання захисту залишаються цілком на совісті виробників. У деяких моделях при підключенні мишей до приемопередатчику не використовуються ні механізми аутентифікації, ні шифрування, що дозволяє видати свій пристрій за чужу миша і перехопити управління курсором.

Клавіатури з радіоінтерфейсом, на відміну від мишей, як правило, шифрують сигнал. Але це не завжди допомагає. По-перше, незашифровані команди миші можна використовувати для емуляції введення з клавіатури - завдяки уніфікації протоколів. Такий метод, який отримав назву MouseJack, показала компанія Bastille Networks в лютому 2016 року. По-друге, ряд трансиверів дозволяють підключати більше одного пристрою до одного донгла: зловмисник може використовувати зручну опцію, яка дозволяє не позичати зайві USB-роз'єми, і додати свою бездротову клавіатуру до легітимно працює миші. Нарешті, в деяких моделях клавіатур дані передаються у відкритому вигляді.

Сценарії атак

Прослуховування ефіру. Перехоплення натискань клавіш клавіатури, що не шифрує трафік, загрожує витоком логінів і паролів, пін-кодів карт при онлайн-оплаті, особистого листування. Клавіатури з функцією шифрування також можуть бути скомпрометовані, якщо дізнатися, як працює криптографія в конкретної моделі.

Фальсифікація відправника. Замість легітимного користувача можна самим відправити команду на натиснення клавіш миші або клавіатури, користуючись тим, що трансивер НЕ звіряє отриманий пакет даних з типом передавального пристрою. Таким чином можна:

- відкрити консоль, ввести команди видалення всього вмісту комп'ютера, перезавантажити комп'ютер і т. п .;

- запустити браузер, ввести адресу інфікованого сайту, перейти по інфікованої посиланням, завантажити на комп'ютер вірус.

Виведення з ладу обладнання. Різновид атаки MouseJack. Атака на перший погляд щодо нешкідлива. Однак мишка і клавіатура можуть бути встановлені, наприклад, в якості пульта охорони або використовуватися для роботи з якими-небудь критично важливими системами.

методи атаки

Перехоплення через NRF24. Даний метод не вимагає серйозних фінансових вкладень і знань в галузі радіозв'язку. По суті, для атаки потрібні апаратна платформа Arduino, чіп NRF24 і ноутбук.

У периферійних пристроях Logitech, A4Tech, Microsoft найчастіше використовуються чіпи NRF24 c частотою 2,4 ГГц, а отже - для перехоплення і клонування трафіку потрібен трансивер з аналогічним чипом. У нашому випадку був використаний чіп nRF24L01 + вартістю 60 рублів в зв'язці з мікроконтролерами Arduino або Raspberry. У nRF24L01 + існує безліч клонів, які можна купити ще дешевше ( sigrok.org/wiki/Protocol_decoder:Nrf24l01 ). Повністю рішення обійдеться приблизно в 300 рублів.

Перехоплення через SDR. В ході торішнього дослідження MouseJack фахівці Bastille Networks просканували ефір за допомогою чіпа NRF24. Експертам Positive Technologies вдалося відтворити атаки з фальсифікацією пристроїв і здійснити прослушку як за допомогою з NRF24-модуля, так і за допомогою SDR-трансивера. Останній метод дозволяє виключити метушню з проводами, програмування Arduino; все що потрібно - увіткнути SDR в USB і запустити сканер. Мінус в тому, що пристрій досить дороге: наприклад, HackRF One з доставкою в Росію коштує близько 380 доларів.

результати тестів

Для тестів був написаний універсальний програмний сканер для SDR і NRF24 ( github.com/chopengauer/nrf_analyze ), Який дозволяє слухати ефір, знаходити і з високою часткою ймовірності ідентифікувати потенційно вразливі пристрої, що в свою чергу дозволяє або перехоплювати дані, або імітувати натискання клавіатури і кліки мишкою, тобто підміняти вводяться дані.

Атакуючий може перебувати, скажімо, в машині близько бізнес-центру або у дворі багатоквартирного будинку. Дистанція прослуховування трафіку може досягати 100 метрів, а при використанні спрямованих антен і підсилювачів ще збільшується. Якщо мета полягає в підміні даних і виконанні атаки MouseJack, то радіус нападу збільшується до 0,5-1 км.

У тестах були досягнуті наступні результати:

- Microsoft (клавіатура і миша) - вийшло прослуховувати і емулювати, підміняти і відправляти команди, а також здійснити атаку MouseJack;

- A4Tech (миша) - вдалося підміняти миша і переходити на сайти;

- Logitech (клавіатура і миша) - вдалося вивести їх з ладу.

Як убезпечити себе

У більшості USB-трансиверів не можна оновити прошивку, тому усунути уразливості неможливо. Чи є ваш пристрій уразливим, можна перевірити на сайті mousejack.com. Якщо для деяких пристроїв не опубліковані методи злому, це не означає, що їх немає.

Головна порада - не використовувати бездротові клавіатури і миші для введення конфіденційних даних (важливих паролів, логінів, даних карт). Особливо це стосується громадських місць.

Джерело: https://habrahabr.ru/company/pt/blog/325932

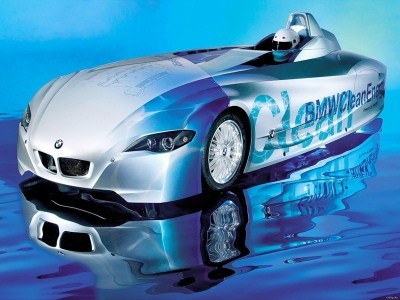

С сентября 2006 года серийно выпускается БМВ 3-й серии купе (Е92). Невзирая на свое техническое родство с седаном и Touring, купе БМВ 3-й серии имеет

С сентября 2006 года серийно выпускается БМВ 3-й серии купе (Е92). Невзирая на свое техническое родство с седаном и Touring, купе БМВ 3-й серии имеет

Аш длительный тест Range Rover Sport Supercharged подошел к концу. Первая хорошая новость: машину не угнали! Вторая: несмотря на соблазн, за

Аш длительный тест Range Rover Sport Supercharged подошел к концу. Первая хорошая новость: машину не угнали! Вторая: несмотря на соблазн, за

Audi E-tron, представленный на автосалоне в Детройте в январе 2010 года, совсем не то же самое, что E-tron, который выставлялся осенью на IAA 2009 во

Audi E-tron, представленный на автосалоне в Детройте в январе 2010 года, совсем не то же самое, что E-tron, который выставлялся осенью на IAA 2009 во

В зимнее время года при морозной погоде аккумулятор автомобиля испытывает нагрузку намного больше, чем в летнее время. Автовладельцами замеченны

В зимнее время года при морозной погоде аккумулятор автомобиля испытывает нагрузку намного больше, чем в летнее время. Автовладельцами замеченны

Эта модель расширяет присутствие компании SEAT в сегменте рынка престижных автомобилей. Toledo - первый автомобиль компании дизайн которого выполнен

Эта модель расширяет присутствие компании SEAT в сегменте рынка престижных автомобилей. Toledo - первый автомобиль компании дизайн которого выполнен

В 2000 г. семейство японских Corolla лишь обновилось. Спрос на эти машины падал и классическая Corolla уже не устраивала японских покупателей. Как

В 2000 г. семейство японских Corolla лишь обновилось. Спрос на эти машины падал и классическая Corolla уже не устраивала японских покупателей. Как

Skoda Octavia - это современный переднеприводной автомобиль с поперечным расположением двигателя. На нём может стоять один из пяти моторов концерна

Skoda Octavia - это современный переднеприводной автомобиль с поперечным расположением двигателя. На нём может стоять один из пяти моторов концерна

Дебют серийной модели PT Cruiser состоялся в 1999 году в Детройте. Компании Chrysler удалось зацепить ностальгическую струну в душе каждого простого

Дебют серийной модели PT Cruiser состоялся в 1999 году в Детройте. Компании Chrysler удалось зацепить ностальгическую струну в душе каждого простого

Компания сыграла на контрасте, представив одновременно две модели, совершенно противоположные по идеологии: сверхэкономичный лимузин-гибрид А8 и

Компания сыграла на контрасте, представив одновременно две модели, совершенно противоположные по идеологии: сверхэкономичный лимузин-гибрид А8 и

Toyota Tundra (Тойота Тундра) проектировался как грузовик. Мощный двигатель, основательная рама и большая грузоподъемность... вот что отличает этот

Toyota Tundra (Тойота Тундра) проектировался как грузовик. Мощный двигатель, основательная рама и большая грузоподъемность... вот что отличает этот