- ATMitch, шкідливе ПЗ з віддаленим керуванням

- ATMitch в справі

- Bl @ ckb0x_m @ g1k: простий, але дуже ефективний трюк

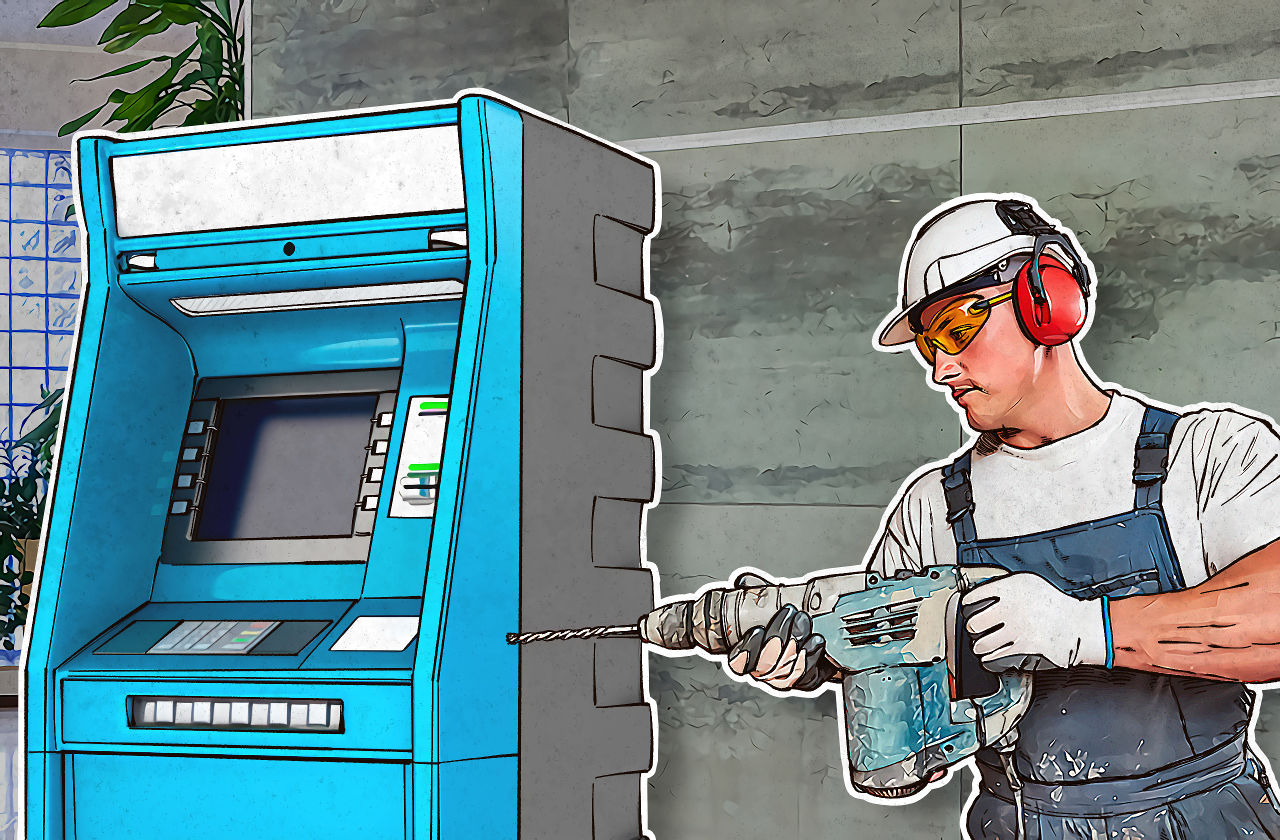

- Дриль. Справжнісінька електродриль

- Банкомати ламають. І що?

Ви, напевно, звертали увагу, що нам дуже подобаються банкомати. Самі ми їх, звичайно, не зламуємо, за винятком наших власних тестових семплів, але, якщо це робить хтось інший, з радістю беремося це розслідувати. На SAS 2017, головною конференції року з кібербезпеки, фахівці «Лабораторії Касперського» Сергій Голованов та Ігор Суменков розповіли про три цікавих способах зламати банкомат.

ATMitch, шкідливе ПЗ з віддаленим керуванням

Отже, банкомат був порожній. Оглянувши машину, служба безпеки банку не знайшла ні шкідливих програм, ні дивних відбитків пальців, ні слідів фізичного злому або підключення будь-яких сторонніх пристроїв, здатних взяти банкомат під контроль. Грошей ніхто теж не знайшов.

Однак дещо співробітники банку все-таки виявили - текстовий файл kl.txt. Вони припустили, що «kl» може бути якось пов'язане з KL, тобто з «Лабораторією Касперського», і звернулися до нас з цим питанням. Ось так ми і почали розслідувати цей випадок.

Отримавши дані з того самого log.txt, наші дослідники змогли сформулювати правило для YARA, інструменту для дослідження шкідливих програм. Попросту кажучи, вони задали пошуковий запит для бази шкідливих файлів і стали чекати. Через день пошуки принесли плоди: був виявлений файл tv.dll, який встиг спливти аж двічі - в Росії та Казахстані. Цією ниточки вистачило, щоб розплутати весь вузол.

Ретельно дослідивши DLL-файл, наші фахівці змогли зрозуміти, як проводилася атака, і навіть відтворили її на спеціальному банкоматі, встановленому в нашій лабораторії. І все вийшло: тестований банкомат слухняно видав їм завантажені в нього банкноти.

ATMitch в справі

Атака почалася з того, що злочинці проникли на сервер банку, використавши для цього давно відому, але незамкнені вразливість (ми, пам'ятається, вже говорили, що оновлювати програмне забезпечення потрібно, важливо і корисно, - ось вам яскравий приклад).

Шахраї використовували відкритий код і загальнодоступні програми, щоб інфікувати банківські комп'ютери. Однак зловредів у них вийшов дуже хитрий: він зберігав свої дані в оперативній пам'яті системи, а не на жорсткому диску, так що для захисних рішень він залишався непомітним. Більш того, після перезавантаження зникали будь-які сліди зараження.

Взявши під контроль комп'ютери в банку, зловредів підключається до командного сервера і дозволяє шахраям віддалено завантажити шкідливе ПО прямо в систему банкоматів.

Так ATMitch добирається власне до банкомату. Завдяки налагодженій тунелю від командного сервера в банк це все виглядає як цілком легітимне оновлення ПЗ, так що ні один засіб захисту не піднімає тривогу. Потрапивши всередину, ATMitch відправляється на пошуки файлу по імені command.txt. У ньому містяться односимвольні команди, які використовуються для управління банкоматом. Наприклад, «О» означає «Відкрити лоток для видачі готівки».

Виявивши файл, ATMitch насамперед цікавиться, скільки грошей є в банкоматі, а потім просить машину видати певну кількість купюр. До цього моменту біля банкомату якраз виявляється спільник злочинців, який забирає готівку і зникає як ні в чому не бувало.

Злочинці намагалися замести всі сліди, тому фахівці банку не знайшли ніяких сторонніх виконуваних файлів на жорсткому диску пограбованого банкомату. Після отримання грошей ATMitch стер навіть файл command.txt.

ATMitch потенційно здатний заразити будь-який банкомат, який підтримує бібліотеку XFS, а це вміють практично всі сучасні банківські машини. Детальніше про цю аферу ви можете прочитати на securelist.ru .

Bl @ ckb0x_m @ g1k: простий, але дуже ефективний трюк

Ця історія коротший. Все почалося з ще одного дзвінка з банку. Класична тупикова ситуація: порожні логи, ніяких підозрілих файлів на жорсткому диску, більш того, шахрай навіть заклеїв об'єктив камери спостереження. Ну як відмовитися від такої справи?

Ми попросили представників банку доставити банкомат в наш офіс. Розібравши його, ми виявили (що б ви думали?) Підключений до USB-хабу банкомату Bluetooth-адаптер. А на жорсткому диску знайшлися драйвери для Bluetooth-клавіатури.

Цього вистачило, щоб реконструювати всю схему. Отже, спочатку шахрай підключив Bluetooth-адаптер до банкомату, а потім почекав три місяці, щоб логи очистилися (вони зберігаються саме стільки часу). Потім злочинець повернувся, заклеїв камеру спостереження, дістав Bluetooth-клавіатуру, підключив її і перезавантажив пристрій в режим обслуговування. Так він зміг запустити сервісну команду по спустошенню касет з грошима. Ось, власне, і вся історія номер два.

Дриль. Справжнісінька електродриль

Віддалений злом і підключення Bluetooth-клавіатури - це навіть в якійсь мірі витончено, але бувають і куди більш прямолінійні способи.

Ця історія почалася з ще одного звернення від банку: злочинці зламали банкомат, залишивши після себе ідеально круглий отвір діаметром близько 4 сантиметрів, прямо поруч із клавіатурою, з якої вводять PIN-код. Ви, швидше за все, думаєте, що банкомати зроблені з толстенной стали, але деякі частини пластикові, і їх досить легко просвердлити. Інших доказів фахівці банку не знайшли.

Потім було кілька схожих подій в Росії і Європі, хіба що отвори були не такими круглими. Зрештою поліція зловила підозрюваного, збройного ноутбуком і набором дротів.

Наші фахівці розібрали банкомат, встановлений в тестовій лабораторії, щоб зрозуміти, що ж шукали злочинці поруч із клавіатурою. Там знайшовся 10-контактний коннектор, підключений до шини, яка пов'язувала між собою практично всі компоненти банкомату, від комп'ютера до касет з купюрами.

Крім того, в банкоматі використовувалося дуже слабке шифрування, яке можна було без особливих зусиль зламати. Отже, ще раз коротко описуємо ситуацію: шифрування практично немає, так що в командах розібратися не проблема; підключившись до будь-якої частини банкомату, можна управляти всіма його компонентами, між якими немає ніякої системи авторизації, так що будь-яку частину можна замінити непомітно для всіх інших. Звучить ну дуже безпечно, правда?

Витративши цілих $ 15 і скільки-то часу, ми зробили просту мікросхему, за допомогою якої можна було управляти банкоматом. Підключивши її до серійної шини, ми змусили тестований банкомат видати нам фальшиві гроші, які використовували в тестових цілях. Схоже, злочинці зробили той же трюк, тільки в їх випадку банкомат був заряджений справжніми грошима, а замість мікросхеми вони використовували ноутбук.

Ми повідомили про виявлену уразливість в банк. На жаль, як пояснив Ігор Суменков, банкомати не можна оновити віддалено - потрібно міняти «залізо», тобто технічний фахівець повинен дістатися до кожного банкомату і скільки-то з ним повозитися. А банкоматів дуже, дуже багато ...

Банкомати ламають. І що?

Сформулюємо коротку мораль всіх трьох історій.

1. Йдете знімати зарплату? Залиште свою дриль і Bluetooth-клавіатуру будинку, а то співробітники банку можуть неправильно вас зрозуміти. Гей, ми пожартували, але дриль все одно покладіть!

2. Якщо ви не співробітник банку, жодна з цих загроз не повинна вас турбувати. Це проблеми банку, а не його клієнтів.

3. А ось якщо ви працюєте в банку і можете якось вплинути на рівень безпеки банкоматної мережі, вам є про що подумати. Всі рішення «Лабораторії Касперського» розпізнають ATMitch - з цим ми вам легко допоможемо. Але ось антідрелевие металеві щити ми не робимо. З іншого боку, для вирішення цієї проблеми вистачить і системи відеоспостереження.

І що?Ну як відмовитися від такої справи?

О б ви думали?

Звучить ну дуже безпечно, правда?

І що?

1. Йдете знімати зарплату?

С сентября 2006 года серийно выпускается БМВ 3-й серии купе (Е92). Невзирая на свое техническое родство с седаном и Touring, купе БМВ 3-й серии имеет

С сентября 2006 года серийно выпускается БМВ 3-й серии купе (Е92). Невзирая на свое техническое родство с седаном и Touring, купе БМВ 3-й серии имеет

Аш длительный тест Range Rover Sport Supercharged подошел к концу. Первая хорошая новость: машину не угнали! Вторая: несмотря на соблазн, за

Аш длительный тест Range Rover Sport Supercharged подошел к концу. Первая хорошая новость: машину не угнали! Вторая: несмотря на соблазн, за

Audi E-tron, представленный на автосалоне в Детройте в январе 2010 года, совсем не то же самое, что E-tron, который выставлялся осенью на IAA 2009 во

Audi E-tron, представленный на автосалоне в Детройте в январе 2010 года, совсем не то же самое, что E-tron, который выставлялся осенью на IAA 2009 во

В зимнее время года при морозной погоде аккумулятор автомобиля испытывает нагрузку намного больше, чем в летнее время. Автовладельцами замеченны

В зимнее время года при морозной погоде аккумулятор автомобиля испытывает нагрузку намного больше, чем в летнее время. Автовладельцами замеченны

Эта модель расширяет присутствие компании SEAT в сегменте рынка престижных автомобилей. Toledo - первый автомобиль компании дизайн которого выполнен

Эта модель расширяет присутствие компании SEAT в сегменте рынка престижных автомобилей. Toledo - первый автомобиль компании дизайн которого выполнен

В 2000 г. семейство японских Corolla лишь обновилось. Спрос на эти машины падал и классическая Corolla уже не устраивала японских покупателей. Как

В 2000 г. семейство японских Corolla лишь обновилось. Спрос на эти машины падал и классическая Corolla уже не устраивала японских покупателей. Как

Skoda Octavia - это современный переднеприводной автомобиль с поперечным расположением двигателя. На нём может стоять один из пяти моторов концерна

Skoda Octavia - это современный переднеприводной автомобиль с поперечным расположением двигателя. На нём может стоять один из пяти моторов концерна

Дебют серийной модели PT Cruiser состоялся в 1999 году в Детройте. Компании Chrysler удалось зацепить ностальгическую струну в душе каждого простого

Дебют серийной модели PT Cruiser состоялся в 1999 году в Детройте. Компании Chrysler удалось зацепить ностальгическую струну в душе каждого простого

Компания сыграла на контрасте, представив одновременно две модели, совершенно противоположные по идеологии: сверхэкономичный лимузин-гибрид А8 и

Компания сыграла на контрасте, представив одновременно две модели, совершенно противоположные по идеологии: сверхэкономичный лимузин-гибрид А8 и

Toyota Tundra (Тойота Тундра) проектировался как грузовик. Мощный двигатель, основательная рама и большая грузоподъемность... вот что отличает этот

Toyota Tundra (Тойота Тундра) проектировался как грузовик. Мощный двигатель, основательная рама и большая грузоподъемность... вот что отличает этот