- (Псевдо) zero-day в саморозпаковуються архівах WinRAR

- Неймовірні пригоди порожнього поновлення Windows

- У Firefox закрили 14-річний жруще пам'ять баг

- Що ще сталося:

- Старожитності:

Цікаво, а що станеться, коли всі проблеми з інформаційною безпекою будуть вирішені? Наш сайт новин Threatpost.ru перекваліфікується в дайджест фото котиків? А таке світле майбутнє взагалі настане? Так, якщо вважати, що IT-індустрія зростає занадто швидко і досі лікує «дитячі» хвороби, а коли вилікує - настане благодать.

Я вірю, що колись в майбутньому підхід до цифрової безпеки якісно зміниться. Але не треба забувати, що Інтернет - це модель реального світу, в якій є все: і генії-одинаки, що збирають в гаражі новий Google, і великі компанії зі своїми інтересами, і просто люди, і нарешті, ті, хто готовий поживитися за їх рахунок. Життя кіберзлочинцям можна значно ускладнити, але чи можна від них позбутися зовсім?

А навело мене на ці роздуми неординарна подія: одна з найбільш популярних новин за минулий тиждень (про баг в Firefox) взагалі не відноситься до безпеки. Ну, майже не відноситься. Проте інтерес аудиторії Threatpost до неї був максимальним (редакції безперечно варто спробувати котиків!). Друга новина - про вразливість, якої насправді як би і ні. Третя - про апдейт Microsoft, який нічого не робив. Коротше, на цьому тижні нічого не сталося.

Раз так, поговоримо про те, яка є різниця між реальними загрозами і теоретичними. Традиційні правила: щотижня редакція новинного сайту Threatpost вибирає три найбільш значущі новини, до яких я додаю розширений і нещадний коментар. Всі епізоди серіалу можна знайти тут .

(Псевдо) zero-day в саморозпаковуються архівах WinRAR

новина . дослідження . реакція RARLAB.

Дослідник з Ірану Мохаммед Реза Еспаргхам виявив уразливість в WinRAR, але не в самій програмі, а в саморозпаковуються архівах, які з її допомогою можна створити. На перший погляд все серйозно. Використовуючи «фічу» архіватора, зробити так, що при спробі розпакувати архів буде виконуватися довільний HTML-код, який дозволить завантажити з Мережі і виконати всі що завгодно. При цьому саме вміст архіву може бути нешкідливим. Вразлива функція дозволяє вивести текст на екран при розпакуванні і, як з'ясувалося, приймає і обробляє HTML.

Творці WinRAR не згодні, і, щоб зрозуміти їхню позицію, досить спростити опис уразливості до: «З користувачем може статися щось погане, якщо він завантажить з Інтернету і запустить якийсь мутний екзешник». Я ж нічого не упустив?

Фундаментальна та непоправна вразливість комп'ютерів: вони виконують ВЕСЬ код, який на них запускається. Як доказ WinRAR призводить proof of concept ще одного «зіродея»: в настройках саморозпаковується можна налаштувати запуск вмісту автоматично, не питаючи користувача. Фаталіті!

А ось і котики!

По-своєму мають рацію обидві сторони. Саме нестандартне використання стандартних інструментів може пробити серйозну дірку в захисті. За допомогою програми шифрування можна захистити файли для безпеки, а можна - для вимоги викупу від жертв кріптолокера. Загалом, рівень небезпеки - грушевий з відтінками шартреза.

Але є ще такий момент. WinRAR дійсно дуже поширена програма і, на відміну від іншого софта з «типового набору», не вимагає постійних оновлень. Це, знаєте, не браузер, де кожен місяць щось нове. Працює собі і працює. Два роки тому ми опублікували дослідження, в якому показали, як користувачі оновлюють вразливе ПО. Оновлюють, скажімо так, не дуже оперативно: наприклад, тоді потрібно сім тижнів, щоб на нову версію Java перейшли хоча б 30% користувачів.

У дослідження потрапила і критична вразливість WinRAR 3.71 і більш ранніх. Детально дослідити ми її не стали, так як ніхто її особливо не експлуатував, але дані по оновленню подивилися і жахнулися: через п'ять років після виявлення діри вразлива версія WinRAR стояла на десятках тисяч комп'ютерів, і ніхто навіть не збирався її оновлювати. Ну да, а, власне, навіщо? Тим більше що механізму автоматичного оновлення у архиватора немає. Поки є Java, Flash і браузери, кіберзлочинцям лінь витрачати час на злом таких програм. Що, якщо звичні мети стане важче ламати?

Неймовірні пригоди порожнього поновлення Windows

новина . Обговорення на форумі Microsoft з деталями.

30 вересня без оголошення війни система оновлень Windows заговорила з користувачами на риб'ячому мовою.

Ну тобто буквально. «Здрастуйте, це важливе оновлення з категорії мовних пакетів, після установки якого вашого комп'ютера буде потрібно пере # $ ^% @ # $ R @% @% @ # $ пищь # @% # @% # ^ @ ^ $ @ ^ жмя». Ті нечисленні користувачі, які дійсно дивляться, що їм прилітає через Windows Update, забили на сполох: з'явилася якась фігня, спробувала встановитися, зазнала поразки, а потім моментально зникла! Пізніше виявилося, що аналогічна (ну, принаймні, схожа) невдача сталася ще й 20 серпня.

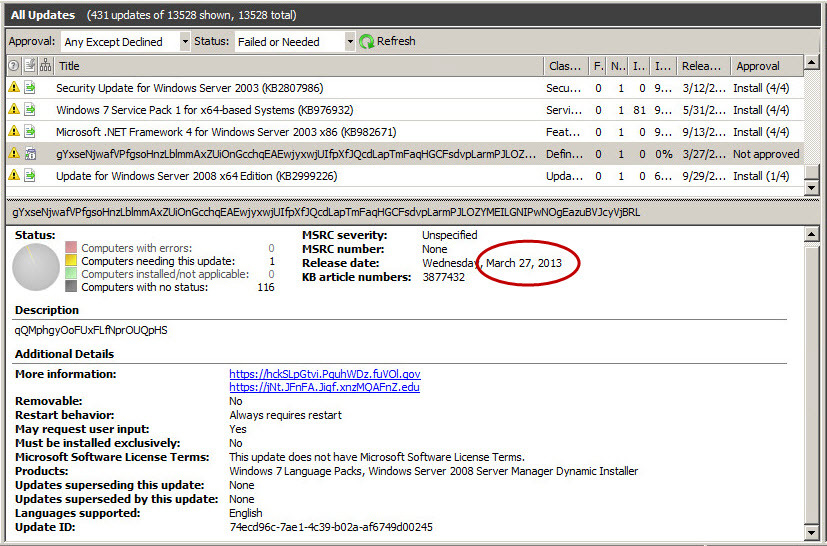

Скріншот з обговорення на сайті Microsoft.

Пізніше представник компанії підтвердив, що апдейт був тестовий і розсилався користувачам помилково. Можна, так би мовити, розслабитися і заспокоїтися. А чи був привід для тривоги? Насправді був: компрометація системи оновлень Windows може влаштувати такий апокаліпсис в Мережі, що ніякому Голлівуду не снилося.

Взяти довільний код, розіслати мільйонам користувачів і встановити його без їх відома ... На щастя, це малоймовірно: шифрування, цифрові підписи. В одній з попередніх серій я обговорював приватний приклад сумнівного злому WSUS, який добре показує, що капітально, на дрібні шматки, зламати цю систему майже неможливо.

Точніше, ми все дуже сподіваємося, що це так.

У Firefox закрили 14-річний жруще пам'ять баг

новина . пост розробника Adblock Plus, головною жертви бага. власне сам баг , Точніше, чергова його реінкарнація. новина про дійсно важливих Фікс в релізі Firefox 41.

Коротко про головне: браузер Firefox їсть багато пам'яті. З релізом Firefox 41 він їсть її менше, якщо у вас встановлено розширення Adblock Plus. Проблема в тому, що розширення, що блокує рекламу, і сам браузер некоректно взаємодіють: відпрацьовуючи метод приховування реклами з використанням стилів CSS, браузер резервував великі обсяги пам'яті, в деяких випадках до 2 Гб.

Оригінальний баг був заведений 21 квітня 2001 року, виявлений в пререлізной ще версії 0.9.3 . Приблизно тоді ж були випущені Mac OS X, Windows XP, найперший плеєр iPod, представлені інтерфейси SATA і USB 2.0. І головне - з'явився модемний протокол V.92, а Microsoft вбила скріпку (на фото праворуч). Багатий на події був рік!

Оригінальний баг був заведений 21 квітня 2001 року, виявлений в пререлізной ще версії 0.9.3 . Приблизно тоді ж були випущені Mac OS X, Windows XP, найперший плеєр iPod, представлені інтерфейси SATA і USB 2.0. І головне - з'явився модемний протокол V.92, а Microsoft вбила скріпку (на фото праворуч). Багатий на події був рік!

Загалом, баг хоч і неприємний, але нешкідливий. Підозрюю, що 10 з 14 років розробники Firefox і Adblock з'ясовували, на чиєму боці проблема. А дійсно серйозні уразливості в софті чиняться швидко. Так?

Ні. У пошуках древніх багів я натрапив на цей : В дистрибутивах Red Hat (і не тільки) при апгрейді або інсталяції не перевіряється справжність встановлюваного софту, що теоретично дозволяє отримувати контроль над системою, якщо вона ставилася-оновлювалася з зараженого дзеркала. Баг відкритий 30 січня 1999 року! Там взагалі йшлося не про дзеркала, а про шкідливі дискети. Закрито (і то не всі вважають, що до кінця) в серпні 2014 го.

Ну ладно, окей, цей баг, як і описана вище «вразливість» в WinRAR SFX, що не баг зовсім, а спостереження з серії «якщо покласти ноутбук в багаття, то він згорить». І його не те щоб чинили, а скоріше користувалися можливостями баг-трекера, щоб 15 років вести неквапливу дискусію про деякі аспекти безпеки в (будь-яких варіантах) Linux. Чи є цей баг доказом провалу в захисті Linux? Ні звичайно.

Дозволю собі піти ще далі і припустити, що швидке закриття всіх вразливостей саме по собі не підвищує безпеку. ось тут , Наприклад, пишуть, що в середньому розробники софта витрачають 100-120 днів на розробку патчів. Хотілося б швидше, але чи означає це, що всі непатченние діри обов'язково зламують? Теж немає. Типів атак, потенційних вразливостей так багато, що спроба проаналізувати відразу все дасть в результаті білий шум.

Колись давно на сайті «Лабораторії» був індикатор загроз - з його допомогою можна було оцінити, як йдуть справи з безпекою відразу для всіх. Згодом він перетворився на аналог «Часів судного дня» , Тобто справляв враження, але об'єктивну картину більше не відображав, і його прибрали. Рівень небезпеки тепер для кожної людини і компанії свій власний - він залежить і від того, наскільки легко вас зламати, і від цінності даних, які можна отримати, і від того, наскільки серйозно ви підходите до захисту цих даних.

Що ще сталося:

Новин насправді багато, хоча все досить рутинні.

У бібліотеці Stagefright в Android виявили ще одну уразливість. якщо попередня експлуатувалася через MMS, то нова дозволяє виконати довільний код після відкриття підготовленої сторінки в браузері. Цього разу проблема в обробці метаданих медіафайлу (аудіо або відео) бібліотекою.

101 баг виправлений в Mac OS X з виходом нової версії El Capitan. Плюс в iOS 9.0.2 закрили черговий спосіб обходу екрану блокування , На цей раз за допомогою Siri. (Ей, Siri, DROP TABLE. )

У TrueCrypt дуже довго шукали закладки (докладніше я писав в підсумки 2014 роки), але так і не знайшли, а знайшли вразливість, яка, втім, теж не дозволяє розшифрувати зашифроване. Замість цього встановлений TrueCrypt можна використовувати для віддаленого підвищення привілеїв. Виправлено в спін-офф TrueCrypt під назвою VeraCrypt.

Мобільники можна використовувати для DDoS. У конкретному випадку підозрюють , Що через рекламну мережу протягли банер з JavaScript, який «стукав» на сайт жертви. Цікаво, що коштувати така атака може буквально три копійки. І хоча DDoS-захист її відіб'є, у сайтів без такої тепер набагато більше шансів потрапити під роздачу.

Старожитності:

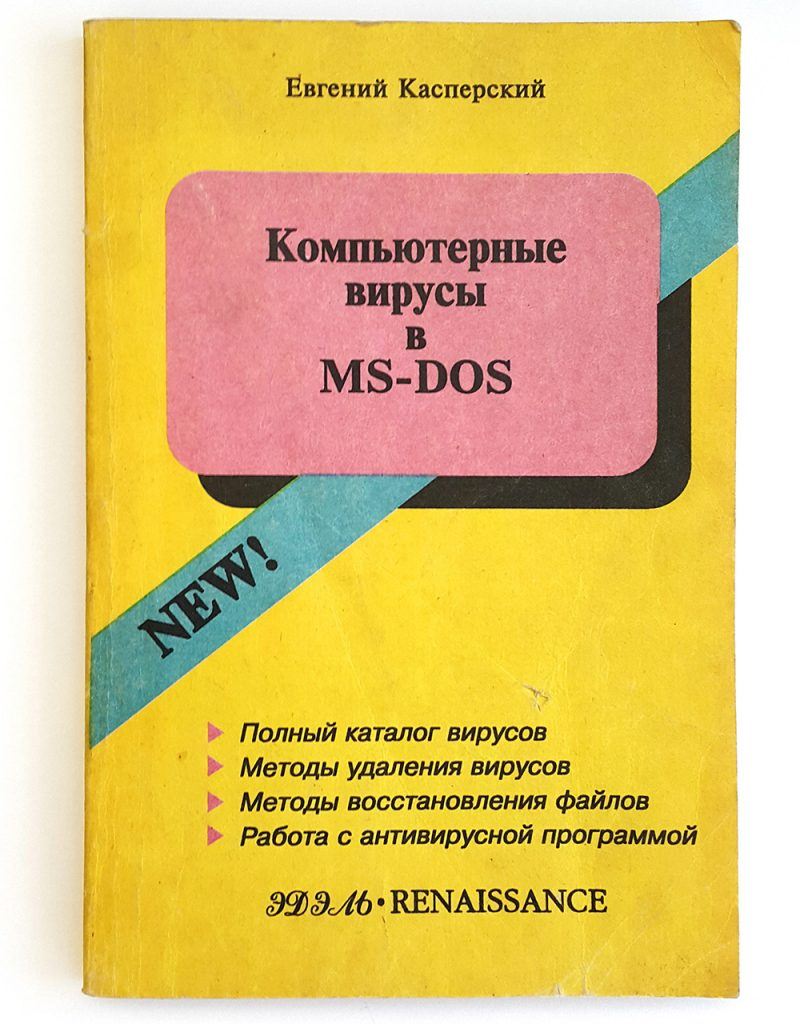

«Bebe»

Нерезидентний небезпечний вірус. Заражає .COM-файли поточного каталогу. Збільшує розмір файлу до кратного параграфу, копіює себе в кінець файлу і змінює перші 14 байт (PUSH AX; ...; JMP FAR Loc_Virus). Нерезидентів, але створює резидентну програму. Для цього копіює частину свого тіла в таблицю векторів переривань за адресою: 0000: 01CE і встановлює на неї переривання 1Ch (таймер). Через деякий час на екрані з'являється повідомлення:

VIRUS!

Skagi «bebe»

Після того як з клавіатури вводиться «bebe», вірус відповідає: «Fig Tebe!» По словникового запасу вірусу можна цілком точно визначити його походження. Містить помилку - не відновлює DTA. Це може привести до зависання комп'ютера. Ще одна помилка - не враховує наявність конвеєра у процесорів Intel 80 × 86 і модифікує наступну за поточною виконувану команду, в результаті чого працює тільки на старих моделях IBM PC. Крім перерахованого тексту містить рядок «* .COM».

Цитата по книзі «Комп'ютерні віруси в MS-DOS» Євгена Касперського. 1992 рік. Сторінка 60.

Disclaimer: Ця колонка відображає лише приватна думка її автора. Воно може збігатися з позицією компанії «Лабораторія Касперського», а може і не збігатися. Тут уже як пощастить.

А таке світле майбутнє взагалі настане?Життя кіберзлочинцям можна значно ускладнити, але чи можна від них позбутися зовсім?

Я ж нічого не упустив?

Ну да, а, власне, навіщо?

Що, якщо звичні мети стане важче ламати?

А чи був привід для тривоги?

Так?

Чи є цей баг доказом провалу в захисті Linux?

Хотілося б швидше, але чи означає це, що всі непатченние діри обов'язково зламують?

С сентября 2006 года серийно выпускается БМВ 3-й серии купе (Е92). Невзирая на свое техническое родство с седаном и Touring, купе БМВ 3-й серии имеет

С сентября 2006 года серийно выпускается БМВ 3-й серии купе (Е92). Невзирая на свое техническое родство с седаном и Touring, купе БМВ 3-й серии имеет

Аш длительный тест Range Rover Sport Supercharged подошел к концу. Первая хорошая новость: машину не угнали! Вторая: несмотря на соблазн, за

Аш длительный тест Range Rover Sport Supercharged подошел к концу. Первая хорошая новость: машину не угнали! Вторая: несмотря на соблазн, за

Audi E-tron, представленный на автосалоне в Детройте в январе 2010 года, совсем не то же самое, что E-tron, который выставлялся осенью на IAA 2009 во

Audi E-tron, представленный на автосалоне в Детройте в январе 2010 года, совсем не то же самое, что E-tron, который выставлялся осенью на IAA 2009 во

В зимнее время года при морозной погоде аккумулятор автомобиля испытывает нагрузку намного больше, чем в летнее время. Автовладельцами замеченны

В зимнее время года при морозной погоде аккумулятор автомобиля испытывает нагрузку намного больше, чем в летнее время. Автовладельцами замеченны

Эта модель расширяет присутствие компании SEAT в сегменте рынка престижных автомобилей. Toledo - первый автомобиль компании дизайн которого выполнен

Эта модель расширяет присутствие компании SEAT в сегменте рынка престижных автомобилей. Toledo - первый автомобиль компании дизайн которого выполнен

В 2000 г. семейство японских Corolla лишь обновилось. Спрос на эти машины падал и классическая Corolla уже не устраивала японских покупателей. Как

В 2000 г. семейство японских Corolla лишь обновилось. Спрос на эти машины падал и классическая Corolla уже не устраивала японских покупателей. Как

Skoda Octavia - это современный переднеприводной автомобиль с поперечным расположением двигателя. На нём может стоять один из пяти моторов концерна

Skoda Octavia - это современный переднеприводной автомобиль с поперечным расположением двигателя. На нём может стоять один из пяти моторов концерна

Дебют серийной модели PT Cruiser состоялся в 1999 году в Детройте. Компании Chrysler удалось зацепить ностальгическую струну в душе каждого простого

Дебют серийной модели PT Cruiser состоялся в 1999 году в Детройте. Компании Chrysler удалось зацепить ностальгическую струну в душе каждого простого

Компания сыграла на контрасте, представив одновременно две модели, совершенно противоположные по идеологии: сверхэкономичный лимузин-гибрид А8 и

Компания сыграла на контрасте, представив одновременно две модели, совершенно противоположные по идеологии: сверхэкономичный лимузин-гибрид А8 и

Toyota Tundra (Тойота Тундра) проектировался как грузовик. Мощный двигатель, основательная рама и большая грузоподъемность... вот что отличает этот

Toyota Tundra (Тойота Тундра) проектировался как грузовик. Мощный двигатель, основательная рама и большая грузоподъемность... вот что отличает этот